Citrix memberitahu pelanggan minggu ini untuk secara manual mengatasi kerentanan klien SSH PuTTY yang dapat memungkinkan penyerang mencuri kunci SSH pribadi administrator XenCenter.

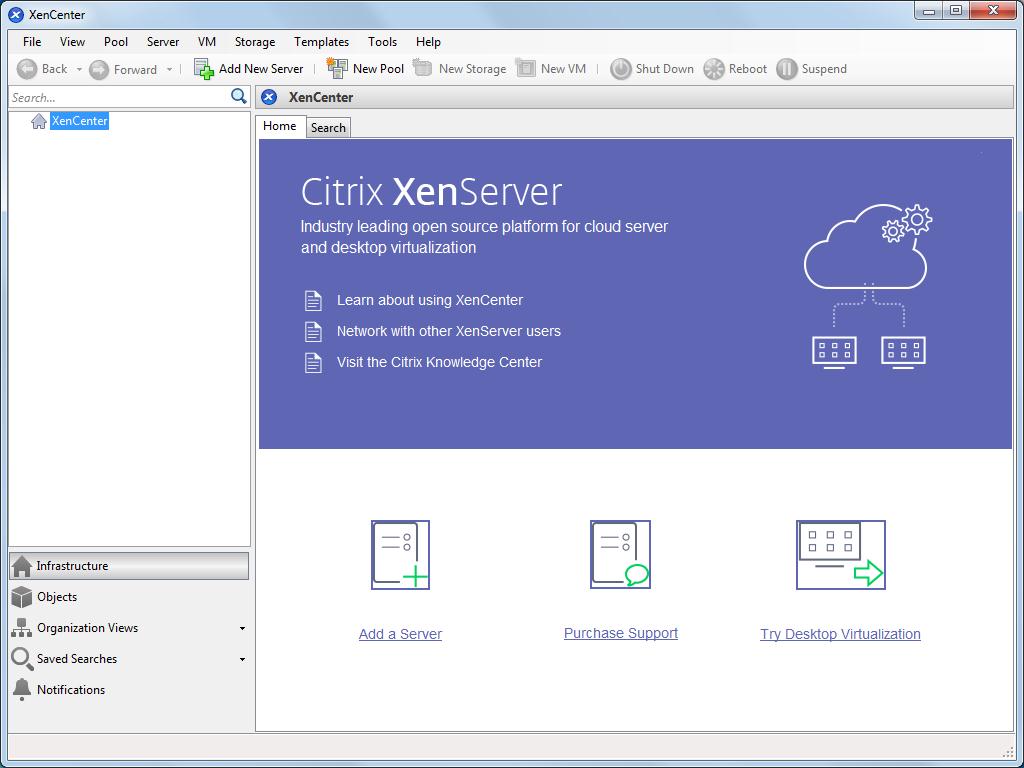

XenCenter membantu mengelola lingkungan Citrix Hypervisor dari desktop Windows, termasuk melakukan penyebaran dan pemantauan mesin virtual.

Kerentanan keamanan (dikenali sebagai CVE-2024-31497) memengaruhi beberapa versi XenCenter untuk Citrix Hypervisor 8.2 CU1 LTSR, yang menyertakan dan menggunakan PuTTY untuk membuat koneksi SSH dari XenCenter ke VM tamu saat mengklik tombol “Buka Konsol SSH”.

PuTTY adalah komponen pihak ketiga yang telah dihapus oleh Citrix mulai dari XenCenter 8.2.6, dan versi apa pun setelah 8.2.7 tidak akan lagi menyertainya.

“Masalah telah dilaporkan di versi PuTTY sebelum versi 0.81; saat digunakan bersama XenCenter, masalah ini dapat, dalam beberapa skenario, memungkinkan penyerang yang mengontrol VM tamu untuk menentukan kunci pribadi SSH seorang administrator XenCenter yang menggunakan kunci tersebut untuk mengautentikasi ke VM tamu tersebut saat menggunakan koneksi SSH,” jelas Citrix dalam peringatan keamanan Rabu.

CVE-2024-31497 ditemukan dan dilaporkan oleh Fabian Bäumer dan Marcus Brinkmann dari Universitas Ruhr Bochum, disebabkan oleh bagaimana versi lama klien SSH PuTTY berbasis Windows menghasilkan nonce ECDSA (angka kriptografi sementara yang unik) untuk kurva NIST P-521 yang digunakan untuk otentikasi.

Perusahaan memberi tahu admin yang ingin mengatasi kerentanan untuk mengunduh versi terbaru PuTTY dan menginstalnya sebagai pengganti versi yang dibundel dengan rilis XenCenter yang lebih lama.

“Para pelanggan yang tidak ingin menggunakan fungsionalitas ‘Buka Konsol SSH’ dapat menghapus komponen PuTTY sepenuhnya,” tambah Citrix.

“Para pelanggan yang ingin mempertahankan penggunaan PuTTY yang ada harus mengganti versi yang diinstal di sistem XenCenter mereka dengan versi yang diperbarui (dengan nomor versi setidaknya 0.81).”

Pada bulan Januari, CISA memerintahkan lembaga federal AS untuk memperbaiki kerentanan injeksi kode CVE-2023-6548 dan CVE-2023-6549 kebanjiran buffer setelah Citrix memperingatkan bahwa mereka aktif dieksploitasi sebagai zero-day.

Kerentanan Netscaler kritis lainnya (dikenali sebagai CVE-2023-4966 dan dijuluki Citrix Bleed) dieksploitasi sebagai zero-day oleh beberapa kelompok peretas untuk membobol organisasi pemerintah dan perusahaan teknologi terkemuka, seperti Boeing, sebelum diperbaiki pada bulan Oktober.

Pusat Koordinasi Keamanan Siber Sektor Kesehatan (tim keamanan siber HHS) juga memperingatkan organisasi kesehatan dalam peringatan sektor untuk mengamankan instansi NetScaler ADC dan NetScaler Gateway terhadap serangan ransomware yang meningkat.