OpenSSH adalah implementasi open-source populer dari protokol Secure Shell (SSH), yang digunakan untuk terhubung dengan aman dan mengelola sistem jarak jauh melalui jaringan. OpenSSH termasuk dalam banyak distribusi Linux populer, termasuk Pop!_OS, dan menyediakan berbagai alat dan utilitas untuk mengakses dan mengelola sistem jarak jauh dengan aman.

Tutorial ini akan membantu Anda menginstal dan mengamankan server OpenSSH di Pop!_OS Linux. Dalam tutorial ini, kita akan membahas topik berikut:

Menginstal server OpenSSH di Pop!_OS Mengonfigurasi server OpenSSH Menggunakan klien OpenSSH untuk terhubung ke sistem jarak jauh Mengamankan server OpenSSH Langkah 1: Menginstal Server OpenSSH di Pop!_OS

Paket server OpenSSH adalah tersedia di bawah repositori sistem default. Pertama-tama Anda harus memperbarui cache manajer paket dengan menjalankan perintah berikut:

sudo apt update

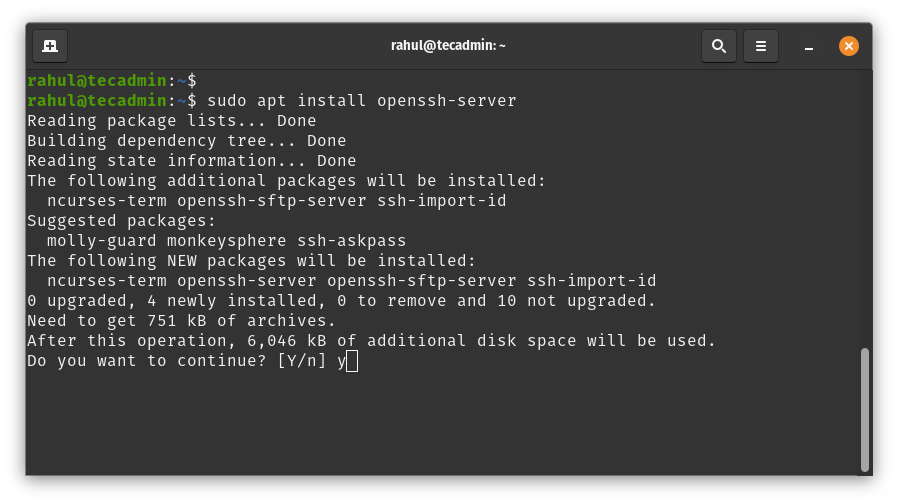

Selanjutnya, instal server OpenSSH dengan perintah yang disebutkan di bawah ini:

sudo apt install openssh -server

Tekan `y` saat diminta untuk konfirmasi. Ini akan menginstal server OpenSSH dan semua dependensi yang diperlukan.

Installing OpenSSH Server

Installing OpenSSH ServerSetelah instalasi selesai, server OpenSSH akan dimulai secara otomatis dan diaktifkan untuk memulai saat boot. Anda dapat memeriksa status layanan dengan menjalankan perintah `systemctl status ssh`.

Setelah server OpenSSH diinstal, Anda dapat mengonfigurasinya dengan mengedit file konfigurasi utama, yang terletak di “/etc/ssh/sshd_config“. File ini berisi sejumlah opsi yang mengontrol perilaku server OpenSSH.

PERINGATAN: Berhati-hatilah saat mengedit file konfirmasi pada sistem jarak jauh. Entri yang salah dapat menghentikan layanan SSH dan Anda akan terputus dari server.

Beberapa opsi paling penting yang mungkin ingin Anda konfigurasi meliputi:

Port: Opsi ini menentukan nomor port yang didengarkan oleh server OpenSSH. Secara default, server OpenSSH mendengarkan pada port 22, tetapi Anda dapat mengubahnya ke nomor port yang tidak digunakan jika Anda mau.

Port 221Port 22

PermitRootLogin: Opsi ini mengontrol apakah login root diperbolehkan melalui SSH. Secara default, login root dinonaktifkan, tetapi Anda dapat mengaktifkannya dengan menyetel opsi ini ke “yes”. Secara default, autentikasi kunci publik diaktifkan, tetapi Anda dapat menonaktifkannya dengan mengatur opsi ini ke “no”.

PubkeyAuthentication yes1PubkeyAuthentication yes

PasswordAuthentication: Opsi ini mengontrol apakah autentikasi kata sandi diperbolehkan. Secara default, autentikasi kata sandi diaktifkan, tetapi Anda dapat menonaktifkannya dengan menyetel opsi ini ke “no”. Anda dapat melakukannya dengan menjalankan perintah berikut:

sudo systemctl restart sshLangkah 3: Menggunakan Klien OpenSSH untuk Menghubungkan ke Sistem Jarak Jauh:

Untuk terhubung ke sistem jarak jauh menggunakan OpenSSH, Anda harus menggunakan klien OpenSSH, yang disertakan di sebagian besar distribusi Linux. Untuk terhubung ke sistem jarak jauh, Anda perlu mengetahui alamat IP atau nama host sistem, serta nama pengguna dan kata sandi akun pengguna di sistem jarak jauh.

Untuk terhubung ke sistem jarak jauh, buka terminal dan masukkan yang berikut ini perintah:

# Sintaks ssh nama pengguna@remote_system12# Sintaks ssh nama pengguna@remote_sistem

Ganti "nama pengguna" dengan nama pengguna akun pengguna pada sistem jarak jauh, dan "sistem_jarak jauh" dengan alamat IP atau nama host dari sistem jarak jauh. Misalnya, untuk terhubung ke sistem jarak jauh dengan alamat IP 192.168.1.100 sebagai pengguna "user1", Anda akan memasukkan perintah berikut:

ssh [email protected]

Jika ini adalah pertama kalinya Anda terhubung ke sistem jarak jauh, Anda akan diminta untuk mengonfirmasi keaslian host. Ketik "ya" untuk melanjutkan. Anda kemudian akan diminta memasukkan kata sandi untuk akun pengguna di sistem jarak jauh. Setelah Anda memasukkan kata sandi yang benar, Anda akan masuk ke sistem jarak jauh.

Langkah 4: Mengamankan Server OpenSSH:

Untuk mengamankan server OpenSSH, ada beberapa langkah yang dapat Anda lakukan:

Menggunakan kata sandi yang kuat: Pastikan semua akun pengguna di server OpenSSH memiliki kata sandi yang kuat dan unik. Hindari penggunaan kata sandi yang mudah ditebak, dan gunakan kombinasi huruf, angka, dan karakter khusus. Gunakan autentikasi kunci publik: Alih-alih menggunakan kata sandi untuk autentikasi, pertimbangkan untuk menggunakan autentikasi kunci publik. Dengan autentikasi kunci publik, Anda membuat pasangan kunci publik dan privat, dan kunci publik disalin ke sistem jarak jauh. Saat Anda terhubung ke sistem jarak jauh, Anda menggunakan kunci pribadi untuk mengautentikasi, bukan kata sandi. Ini lebih aman daripada autentikasi kata sandi, karena kunci privat jauh lebih sulit ditebak daripada kata sandi. Batasi akses ke pengguna tertentu: Daripada mengizinkan pengguna mana pun untuk terhubung ke server OpenSSH, pertimbangkan untuk membatasi akses ke pengguna tertentu. Anda dapat melakukannya dengan menambahkan nama pengguna yang diizinkan ke opsi "Izinkan Pengguna" di file konfigurasi server OpenSSH. Batasi akses ke alamat IP tertentu: Jika Anda hanya ingin mengizinkan koneksi dari alamat IP tertentu, Anda dapat menggunakan opsi "Izinkan Pengguna" dan "DenyUsers" untuk menentukan pengguna mana yang diizinkan untuk terhubung dari alamat IP mana. Gunakan firewall: Gunakan firewall untuk memblokir akses ke server OpenSSH dari alamat IP yang tidak diinginkan. Anda dapat menggunakan layanan FirewallD di Pop!_OS untuk menyiapkan firewall dan mengizinkan koneksi hanya dari alamat IP tertentu. Kesimpulan

Singkatnya, OpenSSH adalah alat yang kuat dan fleksibel untuk mengakses dan mengelola sistem jarak jauh dengan aman. Dengan mengikuti langkah-langkah yang diuraikan dalam artikel ini, Anda dapat menginstal dan mengonfigurasi server OpenSSH di Pop!_OS, menggunakan klien OpenSSH untuk terhubung ke sistem jarak jauh, dan mengamankan server OpenSSH untuk melindungi dari akses tidak sah.

Referensi tecadmin.com