Wifite adalah alat audit jaringan nirkabel yang berjalan dari baris perintah dan mengotomatisasi serangan jaringan nirkabel dengan menggunakan alat aircrack-ng, pyrit, reaver, dan tshark untuk melakukan audit. Ini berfungsi dengan antarmuka Wi-Fi yang mendukung mode pemantau, yang memungkinkan alat ini untuk menangkap lalu lintas jaringan nirkabel dan melakukan serangan simultan pada berbagai jaringan.

Wifite melakukan beberapa pengujian pada jaringan nirkabel target, menampilkan informasi ESSID, daftar klien yang terhubung, melakukan serangan Pixie-Dust offline, bruteforce PIN online, serangan WEP, menangkap hash PMKID, serta handshake WPA dan mencoba untuk meretasnya secara offline. Semua ini dilakukan secara berurutan, sehingga Anda tidak perlu mengingat semua perintah dan argumen mereka.

Ini juga dapat melakukan serangan deautentikasi, yang dapat digunakan untuk memutuskan koneksi perangkat dari jaringan nirkabel (seperti opsi “deauth” dalam aplikasi Nethunter).

Penting untuk diingat bahwa, di sebagian besar negara, menggunakan program ini pada jaringan apa pun tanpa izin administrator jaringan dilarang. Ini hanya untuk tujuan pengujian dan pendidikan.

Kemampuan Wifite

Wifite telah terinstal di NetHunter. Anda dapat meluncurkannya dari Terminal NetHunter atau dari aplikasi NetHunter -> Perintah Kustom -> Mulai Wifite. Jika Anda menggunakan adaptor Wi-Fi eksternal, Wifite akan secara otomatis mengaktifkan mode pemantau. Ketika saya menggunakan antarmuka wlan0 internal, saya harus mengaktifkannya secara manual menggunakan perintah airmon-ng start wlan0.

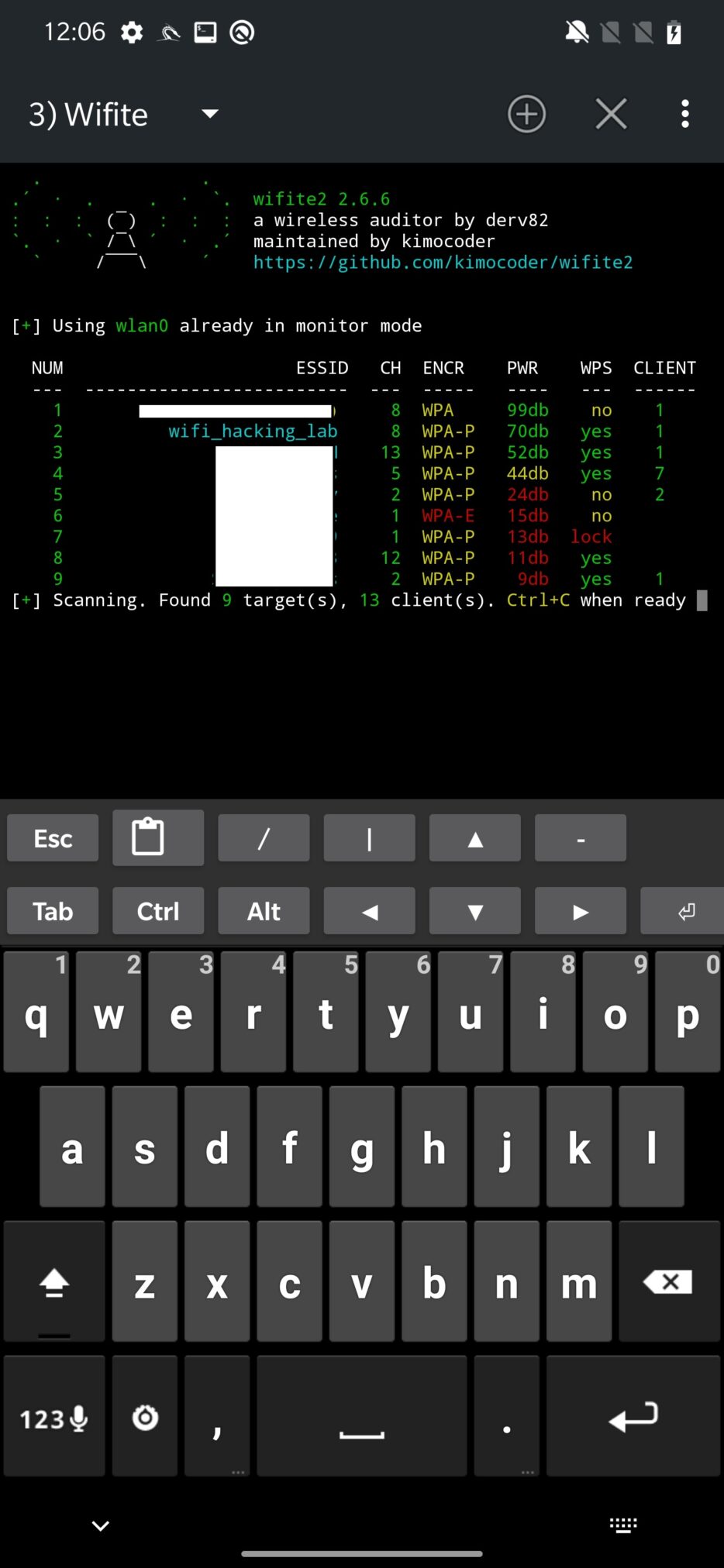

Setelah dijalankan, itu akan bertanya kepada Anda antarmuka apa yang ingin Anda gunakan. Jika Anda menggunakan wlan0 bawaan seperti saya, maka akan dipilih secara otomatis. Pemindaian jaringan Wi-Fi yang tersedia akan menyusul. Hasil pemindaian yang sedang berlangsung menampilkan nama titik akses, saluran, jenis enkripsi, daya atau jarak dari titik akses, pengaturan WPS, dan jumlah klien yang terhubung seperti yang dapat Anda lihat pada Gambar 1.

Gambar 1. Pemindaian jaringan Wifite

Setelah Anda memilih titik akses yang akan ditargetkan, Anda perlu menekan Ctrl+C untuk menghentikan proses pemindaian dan melanjutkan dengan memilih nomor target atau target yang dipisahkan oleh koma. Anda juga dapat menargetkan semuanya sekaligus 😊.

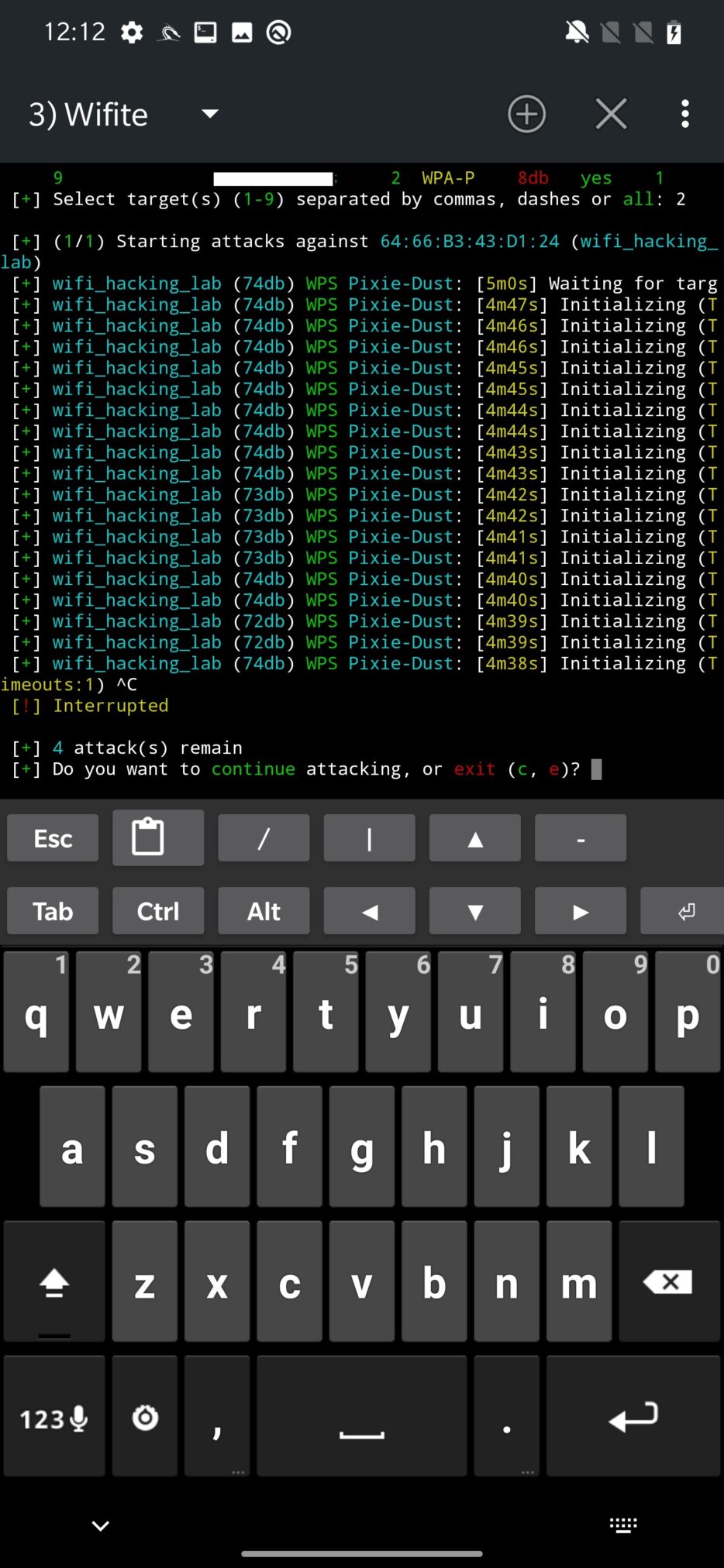

Serangan pertama yang diluncurkan secara otomatis adalah WPS Pixie-Dust terhadap titik akses seperti yang ditampilkan pada Gambar 2. Anda dapat menunggu hasilnya untuk melihat apakah rentan dan mendapatkan kata sandi WPA atau menghentikannya lagi menggunakan Ctrl+C.

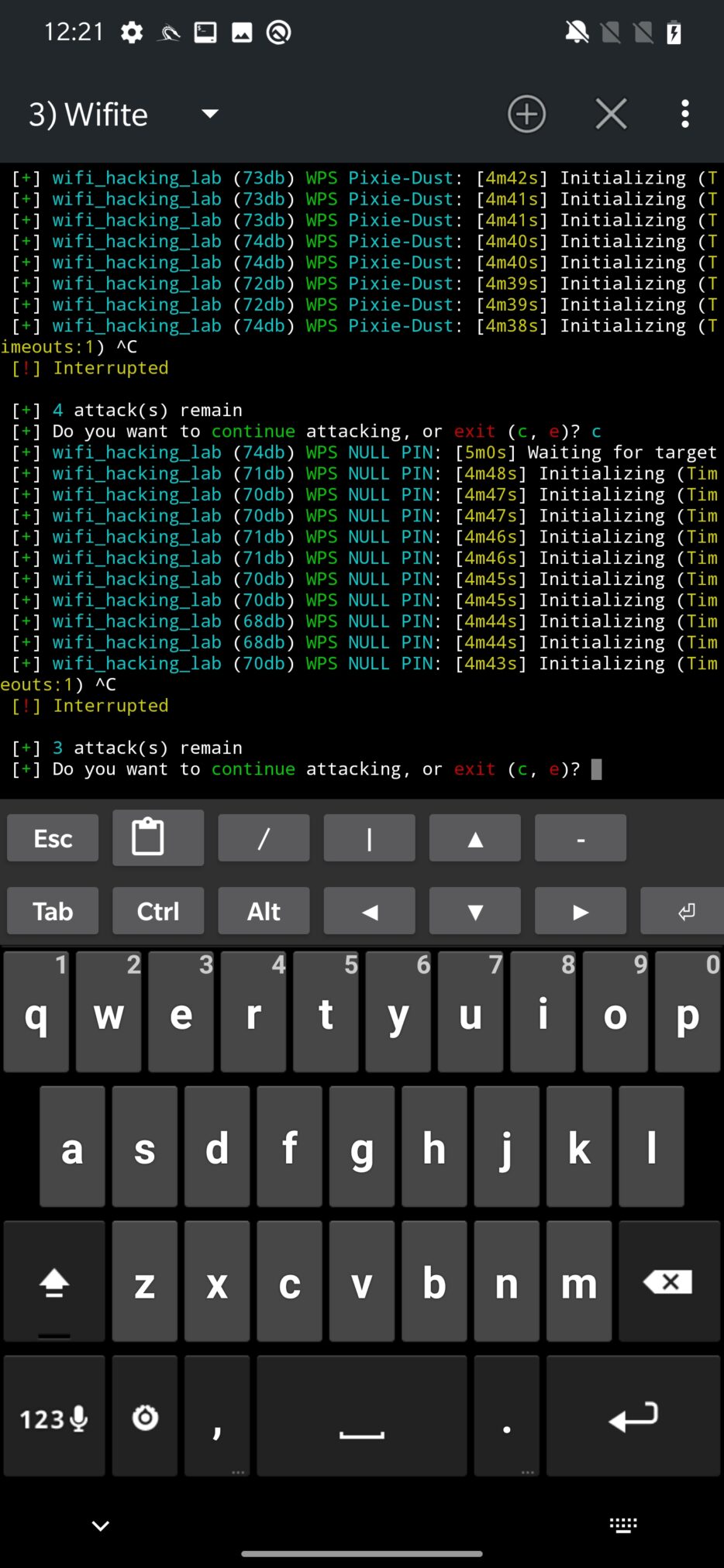

Gambar 2. Serangan WPS Pixie-Dust Wifite akan melanjutkan dengan serangan WPS NULL PIN.

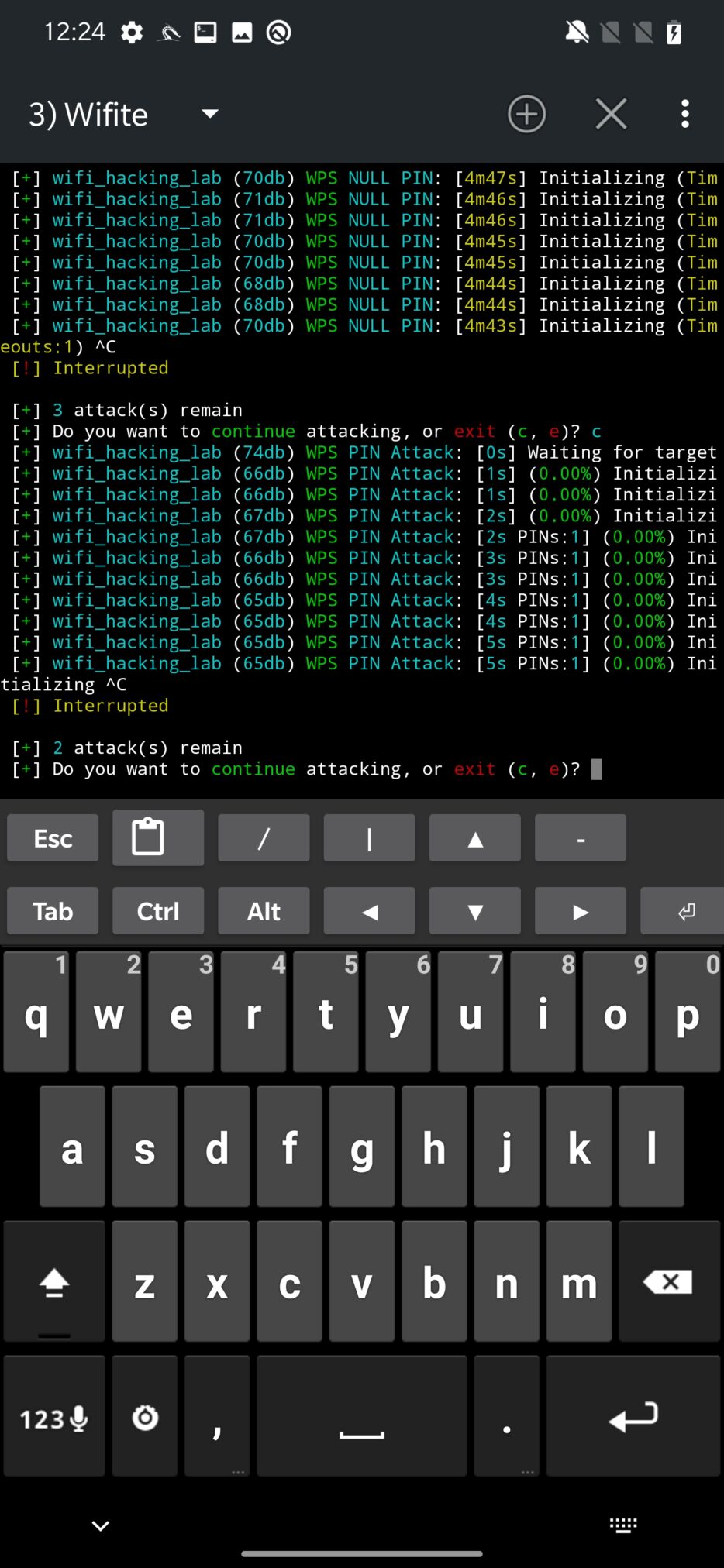

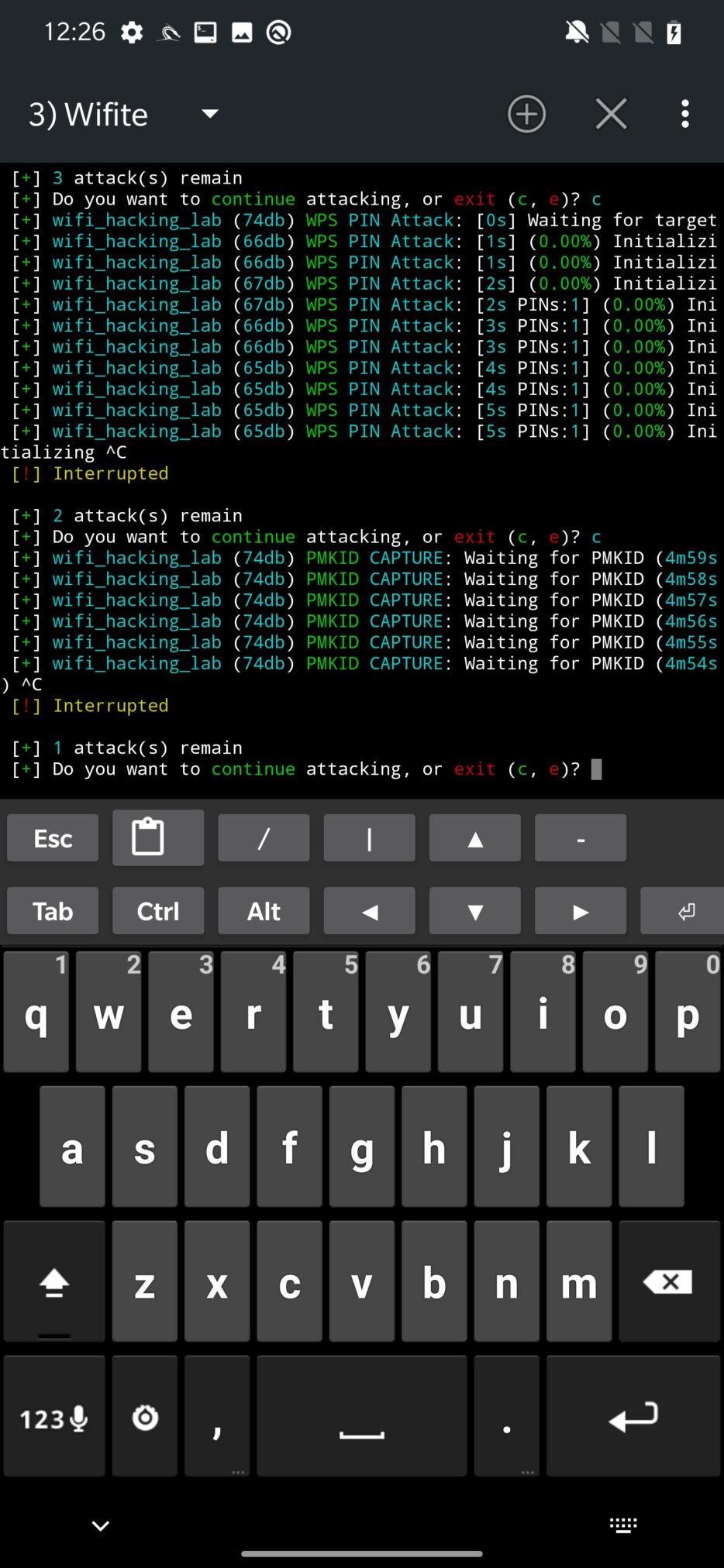

Gambar 3. Serangan WPS Null Pin Serangan ketiga dalam urutan adalah Serangan WPS PIN, yang mencoba untuk melakukan bruteforce terhadap PIN WPS.

Gambar 4. Serangan PIN WPS Diikuti oleh penangkapan hash PMKID. Setelah diperoleh, ini dapat digunakan untuk meretas kata sandi jaringan Wi-Fi.

Gambar 5. Serangan Penangkapan PMKID

Serangan terakhir mencoba untuk mendapatkan handshake WPA yang dapat ditangkap jika klien baru terhubung dengan jaringan. Jika tidak ada klien baru dan ada beberapa yang sudah terhubung, deautentikasi mungkin dapat membantu masalah ini. Handshake yang ditangkap seperti itu kemudian disimpan dan dianalisis untuk validitas. Jika tidak rusak, Wifite akan mulai meretasnya menggunakan teknik bruteforce dengan menggunakan wordlist yang disimpan di /usr/share/dict/wordlist-probable.txt. Tentu saja, ini bisa diperluas dengan wordlist kustom Anda.